Cyberbezpieczeństwo OZE to dziś kwestia stabilności systemu. Rząd publikuje zalecenia dla operatorów – komentarz MCX

W skrócie

Rząd opublikował zalecenia dotyczące cyberbezpieczeństwa instalacji OZE po cyberatakach pod koniec roku 2025. W wypowiedziach publicznych wskazywano, że w skrajnym scenariuszu skutki takich działań mogłyby mieć istotny wpływ na odbiorców końcowych, co dodatkowo podkreśliło wagę zabezpieczenia rozproszonych instalacji. Jeśli Twoja instalacja nie spełnia wymogów, ryzykujesz:

- Utratę kontroli nad instalacją i przestój w produkcji energii

- Odpowiedzialność za zakłócenie stabilności sieci energetycznej

- Problemy z ubezpieczeniem i audytami

- Sankcje regulacyjne

Co wynika z opublikowanych zaleceń:

W praktyce oznacza to konieczność sprawdzenia, czy farma spełnia 8 podstawowych wymogów rządowych oraz – w przypadku luk – zaplanowania działań dostosowawczych.

Dla kogo: Ten artykuł wyjaśnia szczegóły techniczne dla Twojego zespołu IT i pokazuje, jak MCX może pomóc w szybkim dostosowaniu do wymogów.

Jak ten artykuł może pomóc w podjęciu decyzji?

Jeśli jesteś członkiem zarządu lub właścicielem farmy wiatrowej:

W artykule znajdziesz sekcje przygotowane z myślą o perspektywie decyzyjnej (Executive Summary, 8 pytań zarządczych oraz test biznesowy). Pozwalają one w kilka minut zrozumieć skalę ryzyka i obszary wymagające uwagi.

W praktyce często stają się też punktem wyjścia do dalszej rozmowy z zespołem technicznym o stanie zabezpieczeń i priorytetach działań.

Jeśli odpowiadasz za obszar techniczny (CISO / CTO / IT / OT):

Artykuł zawiera pełny komentarz techniczny oraz checklistę zgodności z zaleceniami. Może on służyć jako wspólna podstawa do uporządkowanej rozmowy o ryzykach, zakresie prac i realnym harmonogramie wdrożenia. W rozmowach z zarządami regularnie pojawiają się pytania o koszty, czas, odpowiedzialność i realne ryzyko biznesowe. Przygotowaliśmy zestaw najczęstszych pytań wraz z odpowiedziami, które pomagają przejść przez taką rozmowę w uporządkowany sposób. Jeśli chcesz – wyślemy je bezpośrednio lub omówimy w trakcie krótkiego spotkania.

W praktyce artykuł bywa przekazywany zespołom technicznym jako wspólny punkt odniesienia – zawiera pełną specyfikację techniczną i checklistę zgodności w jednym miejscu.

Kontekst: Co się wydarzyło?

W ostatnich dniach grudnia 2025 roku doszło do skoordynowanego cyberataku na szereg instalacji produkujących energię elektryczną w Polsce. Jak poinformował wiceminister klimatu Miłosz Motyka, był to atak na pojedyncze wiatraki i farmy fotowoltaiczne w całym kraju – próby zakłócenia komunikacji między instalacjami wytwórczymi a operatorami sieci. Obiektem ataku była również jedna elektrociepłownia.

„Takiego typu ataków jeszcze nie było. Atak się nie powiódł, ale był groźny. Po raz pierwszy zaatakowano w tym samym momencie w różnych miejscach” – podkreślił minister Motyka.

Premier Donald Tusk ocenił, że gdyby atak się powiódł, nawet do 500 tys. ludzi byłoby pozbawionych ciepła. Jednocześnie zaznaczył, że infrastruktura krytyczna – sieci przesyłowe decydujące o bezpieczeństwie całego systemu – nie była zagrożona.

W odpowiedzi Pełnomocnik Rządu do spraw Cyberbezpieczeństwa wydał zalecenia, które powstały we współpracy Ministerstwa Cyfryzacji z CSIRT NASK i CSIRT GOV. Dokument porządkuje podstawy bezpieczeństwa OT w instalacjach OZE i ich zapleczu teleinformatycznym.

Zalecenia dostępne są tutaj (pełny tekst zaleceń): Komunikat Pełnomocnika Rządu do spraw Cyberbezpieczeństwa dotyczący cyberbezpieczeństwa OZE

8 pytań, które najczęściej pojawiają się na poziomie zarządu po publikacji zaleceń

- Kto dziś ma dostęp do naszych systemów sterowania turbin/paneli?

→ Jeśli usłyszysz: „integrator loguje się TeamViewerem” lub „mamy otwarte porty” – to problem. - Czy nasze urządzenia mają domyślne hasła?

→ Jeśli nikt tego nie wie lub odpowiedź brzmi „chyba tak” – to problem. - Czy systemy sterujące są oddzielone od Internetu?

→ Jeśli urządzenia sterujące mają bezpośredni dostęp do sieci – to problem. - Czy mamy pełną listę wszystkich urządzeń i ich wersji oprogramowania?

→ Jeśli nie macie – nie wiecie, co macie chronić i co aktualizować. - Czy robimy kopie zapasowe po KAŻDEJ zmianie konfiguracji?

→ Jeśli nie lub „robimy co miesiąc” – po ataku nie odzyskacie szybko kontroli. - Czy jesteśmy zarejestrowani w systemie ostrzegania CERT (moje.cert.pl)?

→ Jeśli nie – rządowe służby nie mogą Was ostrzec przed zagrożeniami. - Czy w firmie jest wyznaczona osoba odpowiedzialna za cyberbezpieczeństwo instalacji i kontakt z KSC?

→ Jeśli odpowiedź brzmi „nikt konkretnie” – to największy problem. - Czy mamy gotowy plan działania w razie cyberataku?

→ Jeśli nie – panika i chaos będą kosztować więcej niż sam atak.

Jeśli na 4 lub więcej pytań odpowiedź brzmi nie lub nie wiem – Twoja instalacja wymaga pilnego przeglądu.

Dla zespołu technicznego:

Poniżej znajdziesz pełną specyfikację wymogów rządowych, szczegóły techniczne i checklistę zgodności.

Komentarz MCX jako eksperta w dziedzinie cybersecurity

„Rozproszone instalacje OZE są dziś zarządzane zdalnie i często funkcjonują w środowiskach, które historycznie nie były projektowane z myślą o cyberbezpieczeństwie. Dlatego tak istotne jest, aby podstawowe mechanizmy ochrony OT były wdrażane konsekwentnie i w sposób, który realnie ogranicza powierzchnię ataku” – mówi Jarosław Mazek, Członek Zarządu MCX Pro sp. z o.o.

Dlatego cieszy, że rządowe zalecenia kładą nacisk na fundamenty bezpieczeństwa w środowiskach OT. Z naszej perspektywy trzy akcenty są kluczowe:

- Dyscyplina dostępu zdalnego– stałe połączenia wyłącznie VPNsitetosite, tryb serwisowy z MFA, brak jakichkolwiek „skrótów” przez oprogramowanie wsparcia; odcięte interfejsy administracyjne od Internetu.

- Izolacja i rozliczalność w OT– twarda segmentacja (co najmniej VLAN) z zasadą minimalnych uprawnień, inwentaryzacja zasobów (wraz z wersjami oprogramowania i uprawnieniami), kopie zapasowe konfiguracji wykonywane po każdej zmianie iprzechowywane w odizolowanym środowisku offline, oraz retencja logów z urządzeń brzegowych jako zalecenie dodatkowe.

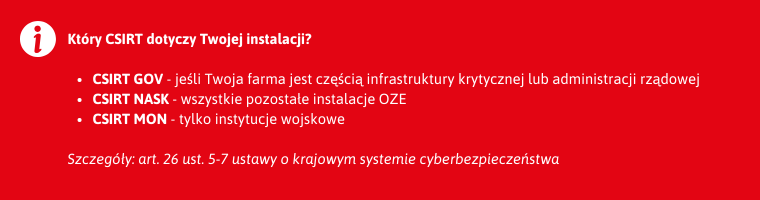

- Gotowość operacyjna– bieżące monitorowanie biuletynów bezpieczeństwa, plan reagowania na incydent, jasno wyznaczona osoba odpowiedzialna zacyber, rejestracja zasobów w portalu moje.cert.pl oraz gotowe ścieżki kontaktu do odpowiedniego CSIRT poziomu krajowego (CSIRT GOV dla infrastruktury krytycznej, CSIRT NASK dla pozostałych instalacji).

Dodatkowe rekomendacje – jak zawężanie listy dozwolonych adresów IP, prywatne APN dla telemetrii/sterowania czy integracja z CCTV/KD w warstwie ochrony fizycznej – dobrze adresują najczęstsze słabe punkty rozproszonych lokalizacji.

Co oznaczają rządowe zalecenia dla operatorów OZE – perspektywa techniczna

Z naszego doświadczenia wynika, że w wielu instalacjach OZE nadal występują podobne wyzwania związane z bezpieczeństwem:

- dostęp serwisowy istnieje od lat i nie był weryfikowany po zmianach personelu lub integratorów,

- VPN działa, ale bez segmentacji OT i bez pełnej rozliczalności kont,

- domyślne hasła (admin/admin, default/default) nie zostały zmienione w urządzeniach OT, a używane hasła nie spełniają standardów cert.pl/hasla,

- backupy konfiguracji są wykonywane, ale nie po każdej zmianie i nie są przechowywane w odizolowanym środowisku offline,

- nie istnieje spis zasobów OT z wersjami firmware i zależnościami,

- logi są przechowywane, ale bez centralnego zarządzania i odpowiedniej retencji,

- zakresy IP i domeny nie są zarejestrowane w portalu moje.cert.pl, przez co CERT nie może skutecznie monitorować bezpieczeństwa instalacji.

W świetle opublikowanych zaleceń oznacza to jedno: operatorzy będą musieli wykazać, że spełniają podstawowe wymogi cyberbezpieczeństwa dla infrastruktury OT – zarówno przed audytorem, jak i w razie incydentu.

Z tego powodu nasi klienci z branży OZE – zanim podejmą samodzielne kroki – umawiają się z nami na krótki, zdalny przegląd gotowości OT, który pozwala szybko ocenić, gdzie instalacja spełnia zalecenia, a gdzie wymagane są działania.

Checklista zgodności: Pełna specyfikacja techniczna

Sprawdź zgodność z komunikatem Pełnomocnika Rządu do spraw Cyberbezpieczeństwa

(zalecenia wymagane):

- Dostęp zdalny: tylko VPN site-to-site lub tryb serwisowy z MFA; interfejsy administracyjne niedostępne z Internetu; blokada oprogramowania wsparcia technicznego (TeamViewer, AnyDesk)

- Hasła i konta: wszystkie domyślne hasła zmienione zgodnie ze standardami cert.pl/hasla; hasła unikalne w obrębie farmy i innych obiektów; konta rozliczalne (bez współdzielenia)

- Izolacja OT: urządzenia OT i powiązane oprogramowanie bez bezpośredniego routingu do Internetu

- Segmentacja: segmentacja sieciowa (minimum VLAN) z regułami dostępu opartymi o zasadę minimalnych uprawnień

- Inwentaryzacja: pełny spis wykorzystywanego sprzętu i oprogramowania z informacją o: interfejsach administracyjnych, użytkownikach i uprawnieniach, adresacji IP, numerach seryjnych, wersjach oprogramowania

- Backupy: kopia zapasowa konfiguracji sporządzana po każdej zmianie, przechowywana w odizolowanym środowisku offline

- Odpowiedzialność: wyznaczona konkretna osoba odpowiedzialna za cyberbezpieczeństwo instalacji oraz utrzymywanie stałego kontaktu z podmiotami krajowego systemu cyberbezpieczeństwa

- Rejestracja: zakresy zewnętrznej adresacji IP oraz wykorzystywane domeny zweryfikowane w portalu moje.cert.pl; wyznaczona osoba odpowiedzialna wskazana w portalu jako kontakt

- Monitorowanie: bieżące monitorowanie komunikatów bezpieczeństwa dot. urządzeń brzegowych; aktualizacje zgodnie z rekomendacjami producenta; dla urządzeń OT: analiza ryzyka podatności i aktualizacje zgodne z harmonogramem serwisowym

- Procedura zgłaszania: gotowa ścieżka kontaktu do odpowiedniego CSIRT w przypadku nietypowego zachowania (CSIRT GOV dla infrastruktury krytycznej, CSIRT NASK dla pozostałych, CSIRT MON dla wojskowych)

Zaznaczyłeś mniej niż 8/10 punktów bazowych?

Twoja instalacja wymaga pilnego przeglądu zgodności. Nie czekaj na incydent lub kontrolę.

Co zwykle wynika z 30-minutowej rozmowy zarząd + CISO z MCX:

- ocenę aktualnej sytuacji w oparciu o wypełnioną checklistę,

- odpowiedzi na pytania zarządcze – w tym realistyczny harmonogram i ocenę ryzyka biznesowego,

- odpowiedzi na pytania techniczne: jak wdrażać zmiany bez zakłócania operacji, od czego zacząć i jakimi narzędziami,

- propozycję uporządkowanego planu dalszych działań,

- wstępną ofertę z wyceną, jeśli zapadnie decyzja o kolejnych krokach.

Jak MCX wspiera cyberbezpieczeństwo instalacji OZE

W MCX pomagamy operatorom i właścicielom farm OZE przełożyć powyższe założenia na praktykę:

- Ekspresowy audyt zgodności z rządowymi zaleceniami (2-5 dni)

- Inwentaryzacja zasobów IT/OT, wskazania dot. luk i zalecanych łatek (patchy)

- Wdrażanie dodatkowych technologii zabezpieczeń IT/OT i modernizacja obecnych systemów

- Projekt segmentacji i hardening środowiska OT dostosowany do specyfiki instalacji

- Przeglądy dostępów zdalnych i polityk bezpieczeństwa z oceną ryzyka

- Rejestracja zasobów w portalu moje.cert.pl i konfiguracja kontaktu z CSIRT

- Wdrożenie centralnego logowania i SOC 24/7

- Plan reagowania na incydenty + szkolenie zespołu operacyjnego

Wspieramy cyberbezpieczeństwo operatorów farm OZE w całej Polsce, zarówno pojedyncze instalacje jak i portfele zarządzane centralnie.

Jeśli chcesz sprawdzić, jak Twoja instalacja wypada względem opublikowanych zaleceń, możesz umówić się z nami na bezpłatny pre-audyt zdalny (30 min).