Network Visibility bez kompromisów: Jak wdrażać IDS, NDR i inne narzędzia bez grzebania w sieci?

Wstęp

Wyobraź sobie taki scenariusz – Jesteś CTO w dużej firmie, posiadasz i wdrażasz szereg narzędzi bezpieczeństwa IT, a nacisk na compliance ciągle narasta. Wdrażasz IPS, SIEM, NDR i kolejne warstwy ochrony – bo musisz. Ale z każdym kolejnym wdrożeniem pojawiają się te same pytania:

- Czy sieć utrzyma kolejne mirrory?

- Jak połączymy site A i B? Przecież nie mamy już wolnych portów.

- Co z oknami serwisowymi? Nie możemy ryzykować przestoju w biały dzień.

Tylko że z każdym kolejnym wdrożeniem jest coraz trudniej. Infrastruktura nie jest z gumy, a zespoły nie mogą ciągle balansować na granicy dostępnych portów, przepustowości i czasu. Dlatego coraz więcej organizacji mówi „dość”. Zamiast za każdym razem modyfikować produkcyjną sieć, tworzą niezależną warstwę widoczności po to, żeby móc działać szybciej, bezpieczniej i bez kompromisów.

Dlaczego SPAN to za mało?

SPAN porty były kiedyś wygodnym rozwiązaniem do mirrorowania ruchu. Ale w środowiskach Enterprise to rozwiązanie się nie skaluje. Dlaczego?

- Ograniczenia techniczne – przełączniki mają skończoną liczbę portów i zasobów. Przy dużym ruchu SPAN „gubi” pakiety, przez co narzędzia otrzymują niepełne dane.

- Ryzyko przestojów – każda zmiana konfiguracji SPAN to potencjalny błąd i downtime.

- Brak elastyczności – każde nowe narzędzie oznacza ingerencję w produkcyjną infrastrukturę

TAP + NPB: Widoczność jako fundament dla SOC

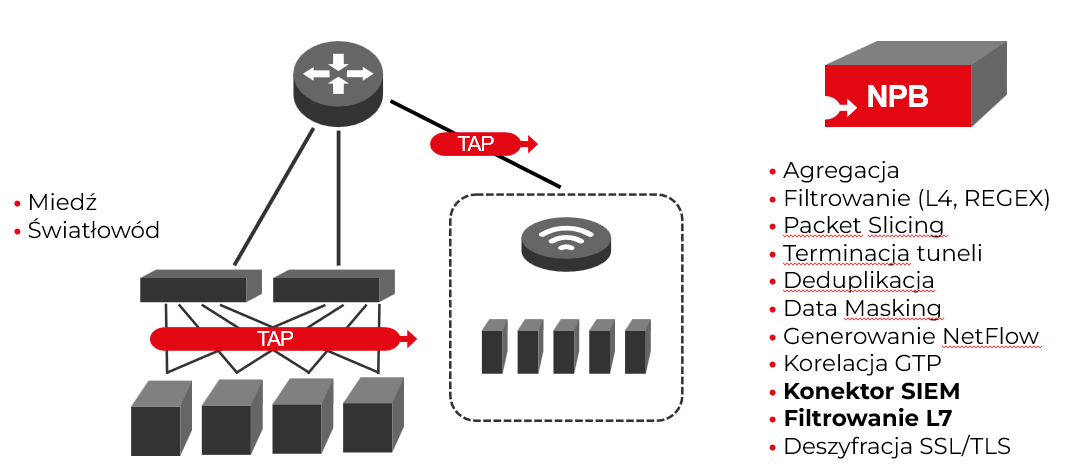

Zamiast przeładowywać przełączniki, ruch sieciowy można przechwycić i przetworzyć w sposób niezależny – bez wpływu na infrastrukturę.

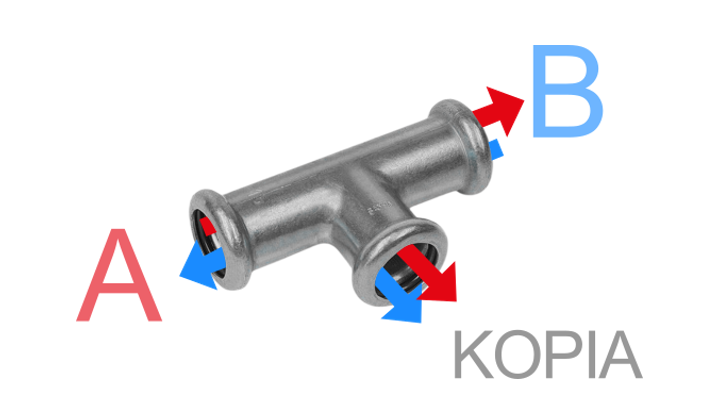

- TAPy (Test Access Point) to pasywne urządzenia sieciowe, kopiujące pakiety z łącza. Są one transparentne dla sieci (nie posiadają adresu IP ani MAC), mogą kopiować ruch sieciowy nawet do 400Gb/s, a nie gubią pakietów.

W środowiskach, gdzie rozwój architektury SOC jest rozłożony w czasie – czyli planowane są kolejne warstwy ochrony – np. rozbudowa systemów NDR, czy wdrażanie rozwiązań typu forensics – warto myśleć o TAP-ach w kategoriach infrastruktury bazowej, a nie tylko punktowej.

Dobra praktyka – jeden TAP na szafę RACK.

Nowoczesne optyczne TAP-y potrafią zmieścić do 8 interfejsów kopiowania ruchu (linków) w zaledwie 1/3U, co pozwala tworzyć skalowalną strukturę już na poziomie fizycznym. To przyszłościowe podejście – zamiast za każdym razem zastanawiać się „gdzie się wpiąć”, masz gotową warstwę, która z czasem może obsłużyć każdy nowy system bezpieczeństwa z Twojej Roadmapy.

Wraz z rozbudową warstwy TAPów rośnie liczba dostępnych kopii ruchu sieciowego. To naturalna konsekwencja skalowania widoczności – każda nowa lokalizacja, każde dodatkowe łącze czy narzędzie monitorujące generuje kolejne punkty odbioru danych.

Aby ten ruch mógł być skutecznie wykorzystany przez systemy bezpieczeństwa, potrzebna jest warstwa, która go zagreguje, uporządkuje i rozdzieli zgodnie z aktualnymi potrzebami. Właśnie tu swoją rolę zaczyna pełnić Network Packet Broker – element pośredniczący, który spina fizyczną warstwę widoczności z logiką narzędzi analitycznych i ochronnych.

- Network Packet Brokery to specjalistyczne urządzenia, które agregują ruch z wielu źródeł (TAP / SPAN), przetwarzają go zgodnie z określonymi regułami (np. filtrowanie, dekapsulacja, deduplikacja) i przekazują do odpowiednich systemów analitycznych i detekcyjnych — takich jak SIEM, NDR, IDS czy APM.

W środowiskach, gdzie liczba narzędzi monitorujących stale rośnie, a dane z sieci mają trafiać w różne miejsca – często z różnym zakresem i poziomem szczegółowości – NPB pełni funkcję inteligentnego pośrednika. Umożliwia on precyzyjne dopasowanie strumienia danych do wymagań konkretnego systemu, co przekłada się na wyższą skuteczność analizy i niższe koszty przetwarzania.

Dobra praktyka – jeden centralny NPB na strefę lub szafę agregacyjną.

W zależności od skali i topologii, NPB może działać jako pojedynczy punkt zarządzania ruchem (np. w Data Center) lub jako część rozproszonej architektury widoczności (np. z lokalnymi instancjami w oddziałach). Urządzenia klasy enterprise potrafią obsługiwać setki gigabitów ruchu i oferują wiele interfejsów 10G, 25G, a nawet 100G, co pozwala im rosnąć razem z Twoją infrastrukturą.

Co istotne, NPB nie tylko agreguje, ale może też realnie odciążać systemy bezpieczeństwa – eliminując duplikaty, maskując dane wrażliwe czy przekazując tylko istotne fragmenty pakietów.

Efekt? Widoczność staje się fundamentem skalowalnego i przewidywalnego bezpieczeństwa.

- Nowe systemy można wdrażać bez ingerencji w sieć produkcyjną,

- Ruch trafia dokładnie tam, gdzie jest potrzebny – z zachowaniem pełnej kontroli,

- Zmniejsza się obciążenie narzędzi i zużycie licencji, co bezpośrednio przekłada się na niższe TCO.

To architektura, która wspiera rozwój SOC zamiast go ograniczać – gotowa na nowe potrzeby, ale bez niepotrzebnych kompromisów.

Chcesz zbudować warstwę widoczności dla swojego SOC?

Porozmawiaj z nami o rozwiązaniach, które pozwolą Ci wdrażać nowe systemy bezpieczeństwa, bez dotykania pracującej sieci.