Przyszło nam żyć w czasach, w których tzw. cyberprzestępczość ewoluuje szybciej, niż kiedykolwiek. Dostępne technologie i unowocześnienia, które miały ułatwić nam życie, są aktualnie największym zagrożeniem i niebezpiecznym narzędziem wszechobecnych hakerów, którzy tylko czekają na dobry moment by “zaatakować”. Jednym z najczęściej spotykanych zagrożeń jest obecnie tzw. phishing. Ta podstępna metoda wyłudzania danych może prowadzić do wielu negatywnych skutków, zarówno u osób prywatnych, jak i w strukturach firmowych czy też organizacyjnych. Mowa tutaj o tak poważnych konsekwencjach jak utrata tajemnic firmowych, utrata pieniędzy, co może prowadzić również do skutków prawnych. Branża cybersecurity rośnie w siłę, choć wciąż jest „za” hakerami.

Ataki są coraz bardziej wyrafinowane. Niektóre z nich są dopracowane do perfekcji – nawet profesjonaliści dają się złapać w sidła hakerów. Fałszywe e-maile, podrobione strony internetowe łudząco przypominające oryginał, a nawet smsy i telefony z wiadomościami głosowymi – wszystko to nasza codzienność. Na cyberatak narażony jest każdy kto korzysta z telefonu komórkowego, komputera, tabletu, a nawet bankomatu. W świecie, gdzie granice pomiędzy rzeczywistością i czymś realnym, a cyfrową manipulacją stają się coraz bardziej rozmyte, skuteczna ochrona przed phishingiem nie jest już luksusem. Jest absolutną koniecznością.

W tym artykule spróbujemy odpowiedzieć na najważniejsze pytania dotyczące phishingu, by w jak największym stopniu uświadomić Was jakie zagrożenie na Was czeka.

PHISHING co to i co kryje się pod tym pojęciem – definicja

Phishing to forma cyberataku, która polega na podszywaniu się przestępców pod zaufane instytucje. Mogą to być bardzo różne podmioty, począwszy od zaufanych instytucji, przez firmy, osoby prywatne, popularne portale. Celem takich ataków jest wyłudzenie poufnych informacji. O jakie dane chodzi? Głównie o dane logowania, numery kart płatniczych i dane do płacenia online. Ataki najczęściej odbywają się za pośrednictwem e-maili, wiadomości sms, stron internetowych oraz coraz częściej także w komunikatorach internetowych, tzw. messengerach.

Określenie phishing – etymologia słowa

Phishing to określenie, które pochodzi z angielskiego słowa fishing, czyli łowienie. Taka nazwa ma symbolizować sposób funkcjonowania tych przestępców. Jak to wygląda w praktyce – cyberprzestępcy zarzucają przysłowiową wędkę w postaci spreparowanych wiadomości i liczą na to, że ofiara złapie przynętę, a tym samym ujawni swoje poufne dane.

Phishing bazuje na manipulacji psychologicznej i socjotechnikach. Jego celem jest początkowo wzbudzenie zaufania w ofierze, którą później łatwiej będzie nakłonić do kliknięcia w zainfekowany link lub do pobrania szkodliwego załącznika. Techniki i narzędzia jakie są w tym celu stosowane sprawiają, że dziś naprawdę ciężko odróżnić rzeczywistość od oszustwa. Trzeba zachować czujność, by nie paść ofiarą cyberprzestępców.

Jak rozpoznać phishing?

Rozpoznanie phishingu czasami graniczy z cudem, jednak zachowując dużą ostrożność można rozpoznać jego symptomy. Choć jest coraz bardziej wyrafinowany, jeśli zwrócisz uwagę na pewne charakterystyczne elementy, możesz wyeliminować próbę oszustwa.

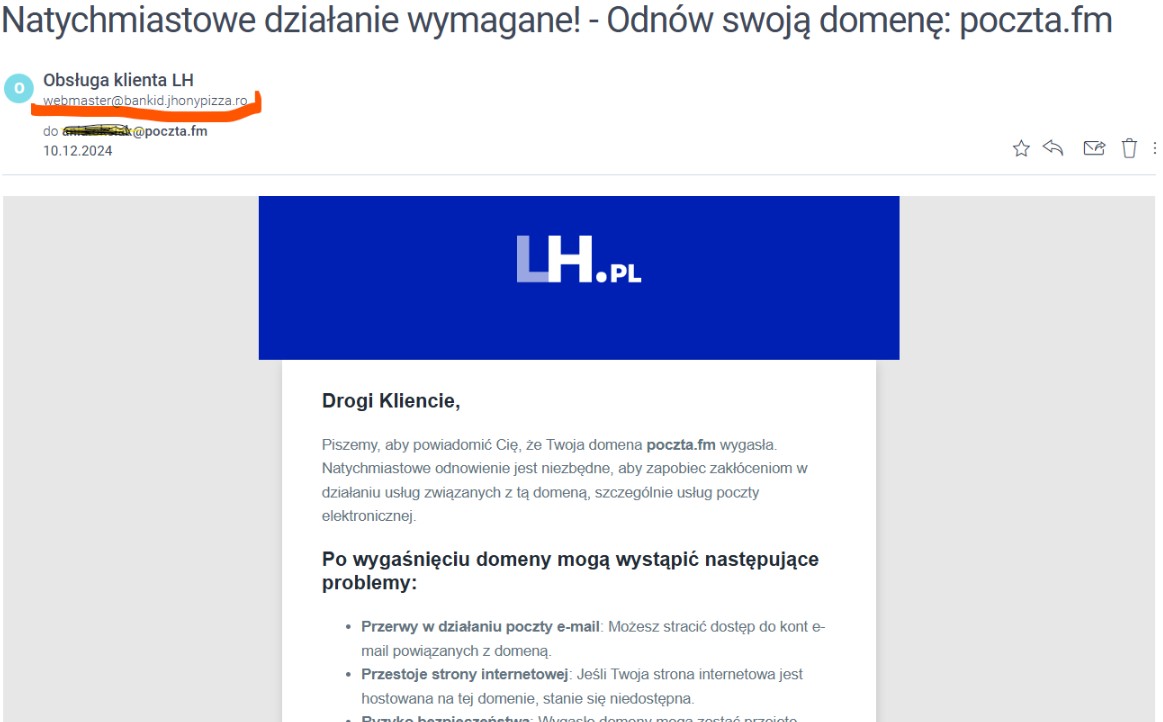

Po pierwsze podejrzany nadawca wiadomości

Napisał do Ciebie ktoś, kogo kojarzysz, ale totalnie nie spodziewałeś się takiej wiadomości? A może nadawcą jest dostawca usługi z której korzystasz? Tak działają cyberprzestępcy, którzy często podszywają się pod znane firmy, jednak używają adresów które zawierają literówki, są podobne, ale nie identyczne z oryginałem.

Zanim klikniesz w wiadomość lub linki/załączniki, sprawdź dokładnie nadawcę ukrytego pod nazwą – sprawdź z jakiej domeny pochodzi wiadomość. Jeśli wyda Ci się podejrzana, nie klikaj i przenieś wiadomość do SPAMu lub od razu usuń.

Presja czasu i groźby w temacie lub treści wiadomości

Wiele spośród podejrzanych wiadomości przesyłanych przez cyberprzestępców mają charakter zastraszający. W treści pojawiają się sformułowania wzbudzające strach i presję czasu, np. “twoje konto zostanie zablokowane w ciągu XX godzin, jeśli XXX”, “wykryliśmy podejrzaną aktywność – zaloguj się natychmiast, żeby to potwierdzić” etc. Jeśli w Twojej wiadomości znajdą się takie sformułowania, zachowaj wyjątkową czujność.

Nieoczekiwane załączniki w dziwnych formatach oraz linki

Również nieoczekiwane załączniki, zwłaszcza w wiadomościach, na które nie czekaliśmy, powinny wzbudzić naszą czujność. Jeśli email zawiera załącznik, a do tego ma on dziwny format (inny niż pdf czy format zdjęcia) lepiej go nie pobierać i nie otwierać. Bardzo często cyberprzestępcy korzystają z faktu, że coraz więcej usług uruchamia tzw. e-fakturę. Podszywając się pod dostawcę usług wysyłają żądanie dopłaty do faktury, powołując się na fakt, że np. nie została opłacona cała kwota.

Zamiast klikania i pobierania, najedź kursorem na link i sprawdź dokąd dokładnie prowadzi. Jeśli url wygląda podejrzanie, to najprawdopodobniej mamy do czynienia z pułapką. Jeśli dotarł do Ciebie załącznik w formacie .exe, .zip., .scr nie pobieraj go – to prawdopodobnie niebezpieczny plik, za pośrednictwem którego hakerzy chcą dostać się do Twojego urządzenia.

Prośba o podanie poufnych danych – zachowaj ostrożność

Jeśli w wiadomości, która do Ciebie dotarła ktoś prosi cię o podanie loginu, hasła, numery karty płatniczej – uważaj. Żadna szanująca się firma nie wysyła takich wiadomości, ponieważ Twoje dane nie są im potrzebne, gdyż należą tylko do Ciebie.

Rodzaje phishingu

Phishing niejedno ma imię. To nie tylko fałszywe maile czy strony www. Cyberprzestępcy sięgają po bardzo zróżnicowane metody ataku i dopasowują swoje techniki do ofiar i konkretnych sytuacji. Mamy wiele różnych typów phishingu, a każdy z nich ma swój specyficzny charakter. Począwszy od masowych kampanii e-mail, przez ataki ukierunkowane na konkretne osoby, po zdecydowanie bardziej zaawansowane techniki, które wykorzystują media społecznościowe bądź fałszywe strony internetowe.

Spróbujemy przedstawić najczęściej spotykane formy phishingu.

| RODZAJ PHISHINGU | KRÓTKI OPIS | ŚREDNIA SKUTECZNOŚĆ (% KLIKNIĘCIA W LINK) |

| E-mail phishing | Klasyczne wiadomości e-mail z fałszywymi linkami | 30% |

| Spear phishing | Ataki celowane na konkretne osoby oraz firmy | 65% |

| Whaling | Ataki na osoby na wysokich stanowiskach (np. CEO, CFO) | 45% |

| Smishing | Fałszywe wiadomości SMS z linkami do oszustw | 20% |

| Vishing | Podszywanie się pod zaufane osoby przez telefon | 25% |

Tabela przedstawia różne typy phishingu oraz ich skuteczność

SMS Phishing, czyli smishing

Smishing to nieformalny skrót od SMS phishing. Jest to forma phishingu, w której cyberprzestępcy używają wiadomości sms-owych do wyłudzania poufnych informacji bądź nakłaniają do wykonania pewnej określonej akcji, na przykład kliknięcia w złośliwy link.

Ataki smishingowe najczęściej wyglądają jak wiadomości od formalnych instytucji, np. banku, firmy kurierskiej, operatora telefonii czy innej usługi, z której korzystamy. Oszuści stosują bardzo różne metody manipulacji w tychże wiadomościach. Począwszy od informowania o rzekomych zaległych płatnościach, przez prośby o potwierdzenie prawidłowości danych po zachęcanie do pobrania aplikacji będących w rzeczywistości złośliwym oprogramowaniem.

Celem zasadniczym smishingu jest skłonienie ofiary ataku do podania wrażliwych informacji lub do zainstalowania złośliwego oprogramowania, za pomocą którego hakerzy poradzą sobie dalej. Ponieważ nadal użytkownicy ufają SMSom bardziej, niż mailom, jest to jedna z najskuteczniejszych dziś form phishingu.

Voice phishing (vishing)

Vishing to skrót od voice phishing. Jest to forma phishingu, gdzie cyberprzestępcy chętnie wykorzystują połączenia telefoniczne, aby dostać to czego chcą, czyli poufne informacje od swoich potencjalnych ofiar. Cyberprzestępcy podszywają się bardzo często pod oficjalnych pracowników banków, urzędów, instytucji rządowych, banków, usługodawców. Zyskując zaufanie potencjalnej ofiary, nakłaniają rozmówcę do przekazania potrzebnych im danych osobowych, a także numerów kont bankowych, haseł, numerów kart kredytowych i danych płatniczych.

Jak w praktyce wygląda vishing? Odbierasz telefon. Rozmówca twierdzi, że dzwoni do Ciebie z banku i informuje, że na Twoim koncie wykryto podejrzane informacje. Aby udzielić niezbędnych szczegółowych informacji, wyciąga od Ciebie poufne dane – elementy potwierdzające twoją tożsamość, a często także loginy i hasła. Cel? Uzyskanie dostępu do Twojego konta bankowego, celem kradzieży środków lub popełnienia oszustwa finansowego.

Spoofing, czyli specjalny wymiar vishingu

Wyjątkową formą głosowego phishingu jest tzw. spoofing. Jest to podszywanie się pod numer telefonu znanej instytucji, aby wzmocnić swój autorytet. Działa to na tyle dobrze, że na Twoim telefonie może wyświetlić się nazwa dzwoniącego, która utwierdzi Cię w przekonaniu, że telefon jest prawdziwy. A niestety, bardzo często to właśnie oszustwo. W przypadku spoofingu, bardzo często wykorzystywaną techniką jest również presja czasowa – dzięki temu potencjalna ofiara nie ma specjalnie czasu na zastanowienie.

Phishing email – niebezpieczne wiadomości

Ataki phishingowe via email to jedna z najczęstszych form phishingu. Przestępcy wysyłają masowo fałszywe wiadomości, licząc na to, że jakiś procent odbiorców “da się złapać”. Wiadomości te często podszywają się pod znane firmy, organizacje czy instytucje, wzywając do podjęcia natychmiastowych działań, takich jak kliknięcie w podejrzany link lub wprowadzenie danych logowania na fałszywej stronie internetowej.

Spear phishing

Specjalną formą phishingu emailowego jest tzw. spear phishing. Jest to nieco bardziej zaawansowana forma oszustwa. Cyberprzestępcy sięgający po tą technikę kierują swoje działania do konkretnej, wytypowanej osoby lub firmy bądź organizacji. Atak tego typu musi być skrupulatnie zaplanowany. Przestępcy, którzy chcą uzyskać konkretne dane najpierw zbierają szczegółowe informacje o potencjalnej ofierze, aby stworzyć jak najbardziej wiarygodną spersonalizowaną wiadomość do ofiary. Celem spear phishingu jest wyłudzanie poufnych informacji, takich jak hasła, dane dostępowe do systemów firmowych czy wrażliwe dane finansowe.

Whaling czyli spear phishing na wysokich stanowiskach

Whaling to szczególny rodzaj spear phishingu, który skupia się na osobach zajmujących wysokie stanowiska w firmie, takich jak dyrektorzy, prezesi czy osoby odpowiedzialne za podejmowanie kluczowych decyzji. W tym przypadku przestępcy starają się wyłudzić informacje lub pieniądze od tzw. „wielkiej ryby” (stąd nazwa „whaling” – od angielskiego whale oznaczającego wieloryba). Wiadomości e-mail są często bardzo spersonalizowane i starannie przygotowane, aby maksymalizować szanse na sukces. Często mają one na celu nakłonienie ofiary do wykonania działania, które może prowadzić do poważnych strat finansowych lub wycieku wrażliwych danych.

Brand spoofing, czyli phishing przez klonowanie

Phishing przez klonowanie, zwany również brand spoofing, polega na stworzeniu fałszywego e-maila, który wygląda identycznie jak komunikaty wysyłane przez zaufane marki, firmy czy instytucje. Atakujący kopiują wygląd oficjalnych wiadomości e-mail, w tym logotypy, styl graficzny, a nawet adresy e-mail, aby oszukać ofiarę. Celem tego typu ataku jest skłonienie ofiary do kliknięcia w linki prowadzące do fałszywych stron internetowych, które wyglądają jak prawdziwe, ale w rzeczywistości służą do wyłudzenia danych logowania lub instalowania złośliwego oprogramowania.

Phishing w social mediach

Phishing funkcjonuje również w przestrzeni social mediów. Jest to forma cyberataku, która wykorzystuje platformy społecznościowe do wyłudzania poufnych informacji. Niestety jest to coraz powszechniejszy proceder. Wśród kanałów, jakimi działają cyberprzestępcy, wymienić możemy między innymi Facebook, Instagram, Linkedin czy X (dawniej Twitter). Cyberprzestępcy tworzą fakeowe konta, fanpage, które wyglądają na zupełnie legalne, a w rzeczywistości służą manipulowaniu użytkownikami. Ich bezpośrednim celem jest uzyskanie dostępu do danych osobowych, loginów, haseł oraz danych finansowych.

Atakujący mogą podszywać się pod znajomych, firmy lub znane marki, wysyłając wiadomości, które nakłaniają ofiarę do kliknięcia w podejrzany link, zainstalowania złośliwego oprogramowania lub podania wrażliwych informacji. Mogą również tworzyć fałszywe konkursy, oferty promocyjne lub „nagrody”, które zachęcają użytkowników do ujawnienia swoich danych.

Phishing w mediach społecznościowych jest szczególnie niebezpieczny, ponieważ użytkownicy często ufają tym platformom i mogą nie zauważyć subtelnych różnic w fałszywych wiadomościach lub profilach. Dodatkowo, ponieważ w social mediach często dochodzi do szybkiej i nieformalnej komunikacji, użytkownicy mogą być bardziej podatni na manipulację i presję czasową.

Angler phishing, czyli poszukiwanie ofiary w social mediach

Angler phishing jest zaawansowaną formą phishingu w mediach społecznościowych. Cyberprzestępcy wykorzystują media społecznościowe, aby oszukać użytkowników. Słowo angler pochodzi z języka angielskiego, gdzie oznacza wędkarza. Analogia jest oczywista – wędkarz zarzuca wędkę w nadziei, że ofiara złapie przynętę i da się złowić. Tak samo jest z atakiem – haker zarzuca wędkę w postaci fałszywego posta bądź wiadomości i liczy na to, że ofiara ujawni poufne dane. W tego typu ataku cyberprzestępcy podszywają się pod firmy lub instytucje, tworząc fałszywe profile na popularnych platformach społecznościowych, takich jak Twitter, Facebook, Instagram czy LinkedIn.

Regułą angler phishingu jest tworzenie fałszywych kont w mediach społecznościowych, które wyglądają jak prawdziwe i realne konta/strony. W niektórych przypadkach atakujący wykorzystują te profile do kierowania ofiar na fałszywe strony internetowe lub zachęcają do pobrania złośliwego oprogramowania.

Angler phishing jest szczególnie groźny, ponieważ może sprawiać wrażenie, że komunikacja pochodzi od autentycznego przedstawiciela firmy lub instytucji, co zwiększa prawdopodobieństwo, że ofiara uwierzy w fałszywe prośby o ujawnienie danych.

Malvertising – wyjątkowo niebezpieczna forma phishingu

Malvertising jest formą phishingu, która łączy w sobie dwa elementy: phishing i malware. Taki duet jest bardzo skuteczny w wyłudzaniu danych, ponieważ użytkownicy nie są świadomi zagrożenia. Atak malvertisingowy polega na osadzaniu złośliwego kodu w reklamach internetowych, które wyświetlają się na popularnych stronach internetowych. Celem tych reklam jest nie tylko wyłudzenie poufnych informacji, jak ma to miejsce w tradycyjnym phishingu, ale również zainstalowanie złośliwego oprogramowania (np. trojanów, ransomware czy keyloggerów) na komputerze lub urządzeniu mobilnym ofiary.

Reklamy te mogą wyglądać bardzo różnie, jednak ich cel jest jeden: przekierowanie użytkownika do fałszywej strony internetowej imitującej inną, prawdziwą i realną. W skrócie, malvertising to połączenie tradycyjnego phishingu (manipulowanie użytkownikami w celu wyłudzenia danych) z techniką rozprzestrzeniania złośliwego oprogramowania poprzez reklamy online. Jest to groźna forma ataku, ponieważ użytkownicy rzadko podejrzewają, że kliknięcie na reklamę może prowadzić do infekcji lub wycieku danych.

Phishing przykłady – sprawdź konkretne przykłady phishingu

Przytoczenie konkretnych przykładów phishingu może pomóc uwrażliwić użytkowników na to jak wyglądają takie ataki. Oczywiście należy podkreślić, że phishing przyjmuje bardzo różne formy, a sami przestępcy internetowi stosują bardzo zróżnicowane metody. Świadomość tego jak może to wyglądać z całą pewnością sprawi, że będziemy bardziej wrażliwi na podejrzane sytuacje w internecie.

Phishing bankowy

Phishing bankowy jest jednym z najczęściej spotykanych rodzajów ataków, polegających na podszywaniu się pod instytucje finansowe w celu wyłudzenia danych logowania do bankowości internetowej. W tym przypadku oszust wysyła fałszywe e-maile lub SMS-y, które wyglądają jak oficjalne komunikaty od banku, informujące np. o rzekomej nieautoryzowanej transakcji lub konieczności „potwierdzenia danych”. W wiadomości zawarty jest link prowadzący do strony internetowej, która imituje prawdziwą stronę banku. Ofiara, wprowadzając swoje dane logowania, oddaje je w ręce cyberprzestępcy, który może uzyskać dostęp do jej konta i dokonać kradzieży środków.

W polskich realiach przerabiali to prawdopodobnie wszyscy posiadacze kont w bankach.

Phishing naAllegro i OLX

Phishing na platformach handlowych takich jak Allegro czy OLX ma na celu wyłudzenie danych osobowych, logowania do konta czy też pieniędzy. Oszuści mogą kontaktować się z użytkownikami, którzy wystawili przedmioty na sprzedaż, udając zainteresowanych kupców. Następnie, w wiadomości e-mail lub SMS, mogą podać link do fałszywej strony, która imituje stronę Allegro lub OLX. Na tej stronie ofiara zostaje poproszona o podanie swoich danych logowania lub dokonanie „przekazania pieniędzy” przez fałszywy system płatności. Często takie wiadomości są bardzo dobrze sformułowane, co sprawia, że ofiara nie zauważa oszustwa.

Phishing na Netflixa

Phishing związany z kontem na Netflixie to popularna forma ataku, w której cyberprzestępcy wysyłają e-maile lub SMS-y, udając przedstawicieli Netflixa. W wiadomości znajduje się informacja o rzekomej konieczności zaktualizowania danych płatniczych lub o problemie z opłatą za subskrypcję. Zawiera ona link do fałszywej strony, która wygląda identycznie jak oryginalna strona logowania Netflixa. Po wprowadzeniu danych logowania przez ofiarę, przestępcy uzyskują dostęp do jej konta i mogą je wykorzystać do przeprowadzenia nieautoryzowanych transakcji lub kradzieży danych osobowych.

Kto może być ofiarą phishingu?

Każdy. I nie jest to przesada. Phishing jest zagrożeniem, które może dotknąć każdego użytkownika internetu, niezależnie od tego w jakim jest wieku, jakiej jest płci, gdzie mieszka, jaki ma poziom wiedzy czy status społeczny. Pierwszą grupą potencjalnych ofiar phishingu są użytkownicy indywidualni. Mowa tutaj o osobach prywatnych, które korzystają np. z bankowości internetowej, zakupów on-line czy mediów społecznościowych. Nie trzeba wiele, by stać się ofiarą phishingu.

Drugą grupą są pracownicy firm, zwłaszcza tych z branży IT, finansowej czy zarządzającej danymi. Szczególną grupą, którą wyodrębnia się ze względu na wiek są seniorzy, którzy mogą nie być tak bardzo obeznani z technikami i narzędziami oszustów, przez co są łatwiejszymi ofiarami.

Spory odsetek ofiar phishingu to użytkownicy korzystający z tzw. usług streamingowych. Phishing powiązany z usługami takimi jak Netflix, Spotify, Amazon Prime, Czy Hbo Max to powszechny problem. Oszuści wysyłają maile i smsy sugerujące, że to kontakt ze strony tejże platformy. W ten sposób próbują nakłonić użytkowników do podania danych płatniczych bądź też danych logowania.

Również organizacje i instytucje publiczne nie są wolne od ataków phishingowych. Cyberprzestępcy atakują również podmioty publiczne, próbując wyłudzić od nich różne dane wrażliwe. Nierzadko podejmują również próby przejęcia kontroli nad systemami i sieciami.

Czy phishing jest niebezpieczny?

Tak, phishing zdecydowanie jest niebezpieczny, ponieważ może nieść za sobą wiele negatywnych konsekwencji, zarówno dla użytkowników indywidualnych, jak i firmowych. Może przykładowo prowadzić do realnych konsekwencji finansowych, utraty danych, jak również do usunięcia istotnych plików, danych, środków.

Jak chronić się przed phishingiem – zabezpieczenia

Ochrona przed phishingiem to bardzo rozległy temat. Zacznijmy od tego, że ogromnym krokiem naprzód jest świadomość czyhającego na użytkowników zagrożenia. Już to jest swego rodzaju barierą wejścia dla cyberprzestępców. Natomiast istnieje szereg tzw. pozytywnych praktyk, które mogą sprawić, że Ty lub Twoja firma będziecie po prostu bezpieczniejsi w sieci.Jakie to praktyki?

Używanie silnych, unikalnych haseł

Mocne i trudne hasło to połowa sukcesu. Silne hasło powinno zawierać co najmniej 12 znaków, w tym małe i duże litery, cyfry oraz znaki specjalne. Unikaj używania prostych haseł, jak np. „123456” czy „password”. Z kolei unikalne hasła dla różnych kont zmniejszają ryzyko, że w przypadku kompromitacji jednego z nich, inne konta również zostaną zagrożone. Pomocne w kontekście przechowywania i generowania mocnych haseł mogą być tzw. menedżery haseł, dzięki którym zarządzanie hasłami jest wygodniejsze.

Używanie weryfikacji dwuetapowej 2FA

W większości miejsc można dziś korzystać z tzw. weryfikacji dwuetapowej. Daje ona dodatkową warstwę bezpieczeństwa – oprócz hasła wymaga drugiego czynnika uwierzytelniającego. Może to być kod z aplikacji, kod sms lub kod wysłany emailem.Nawet jeśli jakimś sposobem cyberprzestępcy otrzymają twoje loginy, nie będą mieli drugiego hasła/kodu zabezpieczającego, co skutecznie uniemożliwi im dotarcie do Twoich danych.

Niebezpieczne załączniki i problematyczne linki

Pod żadnym pozorem nie należy klikać w podejrzane linki, które przychodzą do nas w wiadomościach mailowych oraz smsowych. Nawet jeśli teoretycznie pochodzą one z zaufanych i rzetelnych źródeł. Jeśli link wydaje Ci się bezpieczny, sprawdź jeszcze dokąd kieruje, najeżdżając na niego ale bez klikania. Nie otwieraj załączników w podejrzanych wiadomościach e-mail. Mogą zawierać złośliwe oprogramowanie, które zainfekuje urządzenie. Zainwestuj w program antywirusowy, który przeskanuje taki plik.

Gotowe rozwiązania antyphishingowe

Walka z phishingiem wymaga nie tylko ostrożności użytkowników, ale także zastosowania specjalistycznych narzędzi i rozwiązań, które pomagają wykrywać i blokować zagrożenia. Poniżej przedstawiamy najważniejsze gotowe rozwiązania antyphishingowe, które mogą chronić zarówno firmy, jak i użytkowników indywidualnych.

Filtry antyphishingowe

Współczesne przeglądarki internetowe posiadają mocne wbudowane mechanizmy chroniące użytkownika przed phishingiem. Google Chrome, Mozilla Firefox czy Safari posiadają rozwiązania wspierające użytkownika w bezpiecznym korzystaniu z sieci. Mechanizmy te automatycznie blokują dostęp do znanych stron phishingowych, a także ostrzegają użytkowników przed potencjalnym niebezpieczeństwem.

Oprogramowanie antywirusowe z modułem ochrony antyphishingowej

Bardzo dobrym sposobem na uniknięcie ataków phishingowych jest również stosowanie oprogramowania antywirusowego. Dziś niemal każdy antywirus oferuje moduł ochrony antyphishingowej. Takie moduły skanują wiadomości, linki, załączniki, a także strony internetowe pod kątem niewłaściwych i podejrzanych aktywności. Warto dobrać optymalne rozwiązanie do swoich potrzeb. Należy pamiętać, że antywirusy powinny zabezpieczać nie tylko komputery, ale i telefony komórkowe.

Filtry antyphishingowe dla poczty e-mail

Cyberprzestępcy często stosują phishing w wiadomościach e-mail, dlatego istotne jest stosowanie filtrów antyspamowych i antyphishingowych. Wiele dostawców poczty elektronicznej oferuje zaawansowane zabezpieczenia przed niechcianymi i podejrzanymi wiadomościami. Większość z nich oznacza podejrzane maile jako niebezpieczne i blokuje phishing.

Phishing w firmie – jak chronić firmy i pracowników przed phishingiem?

Phishing jest dziś powszechnym zagrożeniem, również dla firm, niezależnie od branży czy wielkości firmy. Cyberprzestępcy wykorzystują bardzo różne socjotechniki. Podszywają się pod różne zaufane instytucje, ale także pod współpracowników. Celem jest wyłudzenie poufnych danych, a także dostęp do kont firmowych. W związku z tym zabezpieczenie firmy przed phishingiem wymaga naprawdę przemyślanej, wielopoziomowej strategii, która obejmie zarówno technologie, jak i edukację pracowników.

Szkolenia z cybersecurity dla pracowników – jak podnosić świadomość pracowników na temat phishingu

Phishing stanowi poważne zagrożenie dla firm, a jego skuteczność często wynika z błędów ludzkich. Pracownicy, nieświadomie klikając w podejrzane linki czy otwierając zainfekowane załączniki, mogą narazić całą organizację na atak cyberprzestępców. Dlatego kluczowym elementem ochrony przed phishingiem jest edukacja personelu. Regularne szkolenia pomagają zwiększyć świadomość zagrożeń oraz nauczyć pracowników, jak rozpoznawać podejrzane wiadomości. Dodatkowo warto stosować symulowane ataki phishingowe, które testują czujność zespołu i pozwalają na wyciągnięcie wniosków w kontrolowanych warunkach.

Aby skutecznie przeprowadzać szkolenia i testy, firmy mogą korzystać z dedykowanych narzędzi. Oprócz tego, wdrożenie zasad cyberhigieny, takich jak dokładna weryfikacja adresów nadawców e-maili, unikanie klikania w nieznane linki i stosowanie silnych haseł, dodatkowo zwiększa poziom ochrony firmy przed cyberatakami.

Polityka bezpieczeństwa IT w firmie

Wdrożenie polityki bezpieczeństwa IT jest kluczowe dla ochrony firmy przed phishingiem i innymi cyberzagrożeniami. Powinna ona jasno określać zasady bezpiecznego korzystania z poczty e-mail oraz internetu, minimalizując ryzyko nieświadomego udostępnienia poufnych danych. Niezbędnym elementem jest również obowiązek stosowania menedżerów haseł oraz uwierzytelniania wieloskładnikowego (2FA/MFA), które zwiększają poziom ochrony kont firmowych. Ważne jest także, aby pracownicy wiedzieli, jak i gdzie zgłaszać podejrzane wiadomości, co pozwala na szybką reakcję i neutralizację zagrożenia.

Zabezpieczenia techniczne przed phishingiem dla firm

Oprócz edukacji pracowników, niezwykle istotnym elementem ochrony przed phishingiem jest wdrożenie odpowiednich zabezpieczeń technicznych. Nowoczesne rozwiązania mogą skutecznie minimalizować ryzyko ataków, filtrując złośliwe treści oraz blokując niebezpieczne próby wyłudzenia danych. Właściwie skonfigurowane systemy zabezpieczeń znacząco zwiększają odporność firmy na zagrożenia cybernetyczne.

Jednym z kluczowych aspektów ochrony jest zabezpieczenie poczty e-mail, która stanowi główny wektor ataków phishingowych. Wdrożenie zaawansowanych filtrów antyspamowych i antyphishingowych pozwala na automatyczne wykrywanie i blokowanie podejrzanych wiadomości, zanim trafią do skrzynek pracowników. Dodatkowo stosowanie protokołów takich jak DMARC, DKIM i SPF zabezpiecza firmowe adresy e-mail przed próbami podszywania się pod organizację i wykorzystywania jej reputacji przez cyberprzestępców.

Równie ważnym elementem ochrony jest zabezpieczenie infrastruktury sieciowej i urządzeń firmowych. Wdrożenie nowoczesnych firewalli oraz systemów wykrywania i zapobiegania włamaniom (IDS/IPS) pozwala na monitorowanie ruchu sieciowego i blokowanie nieautoryzowanych prób dostępu. Regularne aktualizacje oprogramowania eliminują luki bezpieczeństwa, które mogłyby zostać wykorzystane przez cyberprzestępców. Warto również stosować segmentację sieci, ograniczając dostęp do kluczowych zasobów jedynie dla upoważnionych użytkowników.

Dzięki odpowiedniej kombinacji technologii i polityk bezpieczeństwa firmy mogą znacząco ograniczyć ryzyko skutecznych ataków phishingowych. Wprowadzenie kompleksowych zabezpieczeń, obejmujących zarówno ochronę poczty e-mail, jak i monitorowanie aktywności sieciowej, pozwala na skuteczniejsze wykrywanie i neutralizowanie zagrożeń, zanim zdążą wyrządzić szkody.

Profilaktyka antyphishingowa – jak uniknąć wpadek

Regularne testy i audyty bezpieczeństwa IT to kluczowy element profilaktyki przed cyberatakami, w tym phishingiem. Przeprowadzanie symulacji ataków phishingowych pozwala ocenić, jak dobrze pracownicy radzą sobie z rozpoznawaniem podejrzanych wiadomości oraz czy stosują się do procedur bezpieczeństwa. Takie testy pomagają nie tylko identyfikować słabe punkty w świadomości zespołu, ale także dostarczają cennych wskazówek do dalszej edukacji i doskonalenia polityki ochrony danych.

Oprócz testów phishingowych firmy powinny regularnie audytować swoje systemy IT pod kątem zgodności z wewnętrznymi zasadami bezpieczeństwa. Analiza polityk bezpieczeństwa pozwala sprawdzić, czy przyjęte procedury są skuteczne i czy wymagają aktualizacji. Dodatkowo testy penetracyjne (tzw. pentesty) pomagają wykrywać podatności w systemach IT, które mogłyby zostać wykorzystane przez cyberprzestępców. Wykorzystanie tych metod pozwala organizacjom skutecznie zapobiegać zagrożeniom, zanim staną się one realnym problemem.

Klucz FIDO2/U2F jako ochrona przed phishingiem

Klucz FIDO2/U2F jest jednym z najskuteczniejszych narzędzi do ochrony przed phishingiem, które jest obecnie dostępne na rynku. Jest to odpowiednik fizycznego tokenu bezpieczeństwa – każdy użytkownik powinien posiadać taki token i używać go do logowania do konta. Taki klucz najczęściej stanowi po prostu drugi składnik uwierzytelniania, czyli MFA.

W przeciwieństwie do kodów SMS czy aplikacji mobilnych, których można użyć na złośliwej stronie, klucze FIDO2/U2F współpracują wyłącznie z oryginalną, autoryzowaną domeną. To oznacza, że nawet jeśli ktoś kliknie w fałszywy link i poda login oraz hasło, klucz nie zadziała na podstawionej stronie.

Technologia FIDO, tj. Fast IDentity Online pozwala wyeliminować ryzyko przechwycenia danych wrażliwych przez atakującego do minimum – działa na zasadzie kryptografii asymetrycznej. Klucz fizyczny przechowuje prywatny klucz, a tylko prawdziwa strona internetowa może wywołać odpowiednią autoryzację. To czyni go odpornym na phishing, man-in-the-middle, keyloggery i wiele innych typów ataków.

Dla firm oznacza to realne wzmocnienie bezpieczeństwa logowania pracowników, zwłaszcza w systemach poczty, VPN, narzędziach do pracy zdalnej czy aplikacjach w chmurze. Co ważne – wdrożenie kluczy FIDO2 jest coraz prostsze, a wiele popularnych platform (Google Workspace, Microsoft 365, GitHub i inne) wspiera ten standard natywnie.

Gdzie zgłosić phishing?

Warto zgłaszać incydenty phishingu, ponieważ może to uchronić innych użytkowników przed niebezpieczeństwem. W zależności od kraju i rodzaju ataku oraz jego powagi, można taki akt zgłosić przynajmniej w kilku miejscach. W Polsce przede wszystkim na policję – jeśli padłeś bezpośrednią ofiarą oszustwa i doszło do utraty pieniędzy, danych lub innych Twoich własności. Drugą instytucją do której warto zgłosić taką niebezpieczną sytuację jest CERT Polska (CSIRT NASK), czyli główny zespół reagowania na incydenty komputerowe w Polsce. Jeśli atak miał miejsce w internecie lub aplikacji, koniecznie zgłoś to podmiotowi, pod który podszywali się cyberprzestępcy, np. do banku, dostawcy internetu, telefonii, etc.

FAQ- najczęstsze pytania o phishing i krótkie odpowiedzi:

Jak zablokować phishing?

Aby zablokować phishing, nie klikaj w podejrzane linki, sprawdzaj adresy URL i używaj uwierzytelniania dwuskładnikowego. Dodatkowo zainstaluj oprogramowanie antyphishingowe oraz regularnie aktualizuj system i przeglądarkę.

Czym się różni phishing od spoofingu?

Phishing to metoda oszustwa polegająca na podszywaniu się pod zaufane instytucje w celu wyłudzenia danych, np. poprzez fałszywe e-maile lub strony internetowe. Spoofing natomiast to technika fałszowania tożsamości, np. adresu e-mail, numeru telefonu czy adresu IP, aby wyglądać na kogoś innego. Spoofing często jest używany jako element phishingu, by zwiększyć jego wiarygodność.

Czym różni się phishing od vishingu?

Phishing to oszustwo polegające na wyłudzaniu danych przez fałszywe e-maile, strony internetowe lub wiadomości tekstowe. Vishing (voice phishing) to odmiana phishingu, w której oszuści podszywają się pod zaufane instytucje w rozmowach telefonicznych, manipulując ofiarą, by ujawniła poufne informacje. Główna różnica polega więc na używanym medium – phishing odbywa się głównie online, a vishing przez telefon.

Czym się różni phishing od smishingu?

Phishing to metoda oszustwa polegająca na wyłudzaniu danych poprzez fałszywe e-maile lub strony internetowe. Smishing (SMS phishing) to odmiana phishingu, w której oszuści wysyłają fałszywe wiadomości SMS z linkami do zainfekowanych stron lub próbują nakłonić ofiarę do podania poufnych informacji. Główna różnica polega na kanale komunikacji – phishing wykorzystuje e-maile, a smishing wiadomości SMS.

Nie wiesz co wybrać i co będzie dla Twojej firmy najbardziej optymalnym rozwiązaniem? Skontaktuj się z nami – specjaliści MCX pomogą ci wybrać i wdrożą dla Twojej firmy najlepiej dopasowane rozwiązania.