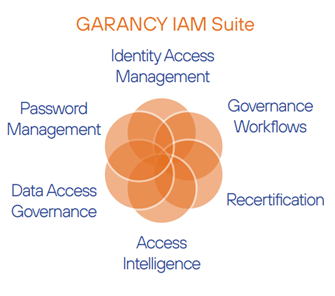

Zarządzanie tożsamością i dostępem

IAM (Identity and Access Management) to dedykowane narzędzie przeznaczone do zarządzania dostępem. Umożliwia firmom roztoczenie pełnej kontroli nad przydzielonymi prawami dostępu do danych, a także ciągłe monitorowanie wykorzystywanych aplikacji.

Odbywa się to zgodnie z wymaganiami organizacyjnymi i nadanymi rolami użytkowników poprzez powiązanie praw i ograniczeń użytkownika z ustaloną tożsamością. Połączenie nowoczesnego systemu integrującego się z rozwiązaniami oraz procesami HR maksymalizuje bezpieczeństwo organizacji.

Moduł zarządzania hasłami ułatwia dostęp do aplikacji i upraszcza egzekwowanie polityk bezpieczeństwa IT związanych z hasłami.

Resetowanie hasła umożliwia użytkownikom resetowanie lub modyfikowanie własnych haseł za pomocą interfejsu internetowego.

- Ogranicz interwencje działu pomocy technicznej, delegując resetowanie hasła użytkownikom.

- Zwiększ produktywność użytkowników, ponieważ mogą oni resetować hasła bez czekania na Helpdesk.

Synchronizacja haseł umożliwia korzystanie z jednego hasła w celu uzyskania dostępu do systemów i aplikacji. Zapewnia, że zmiana w jednym systemie skutkuje automatyczną aktualizacją hasła dla wszystkich powiązanych kont we wszystkich innych systemach.

Ponieważ krajobraz bezpieczeństwa wciąż ewoluuje, IAM wykorzystuje najnowsze zdobycze technologiczne, takie jak sztuczna inteligencja (AI), uczenie maszynowe (ML) i biometria.

Zapytaj o ofertę

Chciałbyś lepiej poznać naszą ofertę albo masz jakieś pytania dotyczące konkretnych rozwiązań. Zapraszamy do kontaktu.